목차

- 1. 평범한 하루, 그러나 뉴스는 달랐다

- 2. 유출된 정보, 얼마나 위험한가?

- 3. 대포폰부터 다크웹까지, 보안이 허물어질 때

- 4. 지금 당장 해야 할 피해 예방 수칙

- 5. 끝나지 않은 보안 전쟁, 무엇을 기대해야 하나?

1. 평범한 하루, 그러나 뉴스는 달랐다

지난 4월 19일 밤, 늦은 퇴근길 지하철 안에서 본 뉴스 헤드라인은 믿기 어려웠다. "SK텔레콤, 유심 정보 유출 정황 발견." 이동통신 1위 기업, 그것도 보안에 자신 있던 SK텔레콤에서 개인정보가 새어나갔다는 사실은 충격이었다.

필자 역시 SK텔레콤의 오랜 이용자다. ‘내 정보는 괜찮을까?’ 불안감이 일었다. 이 사건은 단순한 보안 사고가 아니다. 우리 사회의 보안 인프라가 어디까지 무너질 수 있는지를 보여주는 경고장이었다.

2. 유출된 정보, 얼마나 위험한가?

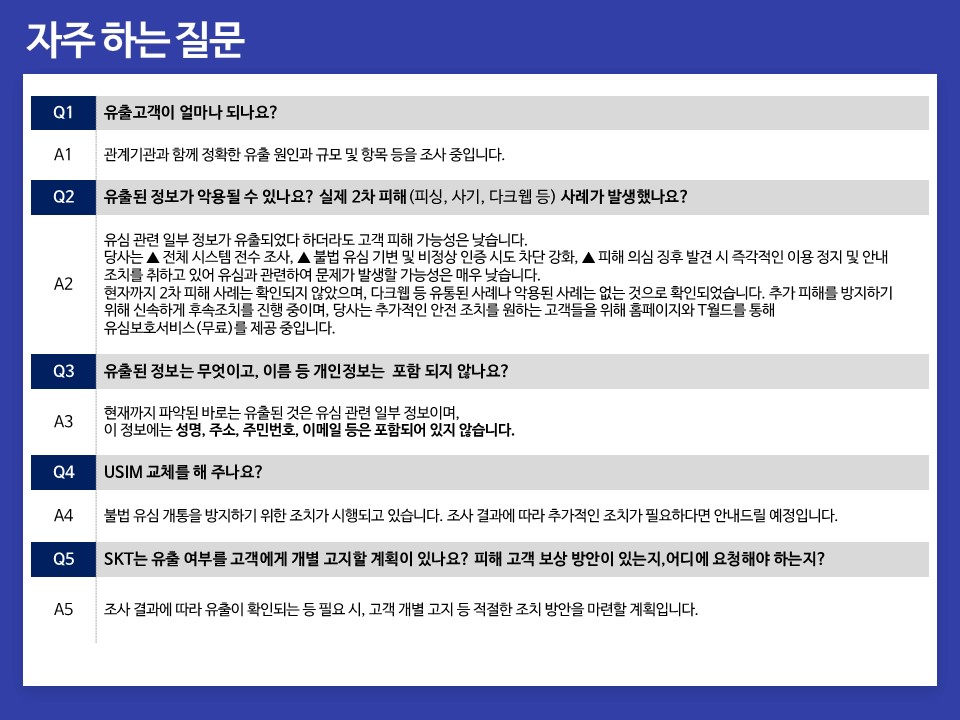

이번에 유출된 정보는 유심(USIM) 고유식별번호와 인증 키 값이다. 이름이나 주민등록번호가 직접 유출된 것은 아니라고 하지만, 이는 단지 시작일 뿐일 수도 있다. 해커가 이 정보를 다른 개인정보와 결합해 대포폰을 개통하거나 인증을 우회해 금융 피해로 연결될 가능성은 충분하다.

특히, 이 정보들이 다크웹에서 암호화폐로 거래될 경우, 추적이 사실상 불가능하다는 점이 문제다. 이는 단순히 SK텔레콤 사용자만의 문제가 아니다. 대한민국 전체 통신 보안 체계에 대한 신뢰가 흔들릴 수 있는 구조다.

3. 대포폰부터 다크웹까지, 보안이 허물어질 때

한국인터넷진흥원(KISA)과 과학기술정보통신부는 즉각 비상대책반을 꾸려 조사에 착수했지만, 실질적인 피해가 나타나기 전까지는 대응이 뒤따르기 쉽지 않다. 이처럼 정보 보안 사고는 ‘피해자가 생기기 전까진, 모두가 방심’하는 구조를 갖는다.

이 사태는 LG유플러스의 해킹 사건(2023년, 29만 명 개인정보 유출)에 이은 또 하나의 대형 보안 붕괴다. 통신사의 서버 장비가 외부 공급사에 의해 침투당할 수 있다는 점은 우리가 다시 한번 통신 인프라 전체를 점검해야 할 때임을 시사한다.

4. 지금 당장 해야 할 피해 예방 수칙

우리는 ‘나만 아니면 괜찮겠지’라는 생각에서 벗어나야 한다. 이번 사태를 계기로 누구든, 언제든 개인정보 범죄의 대상이 될 수 있다는 현실을 직시해야 한다. 아래는 지금 당장 실천할 수 있는 유심 정보 유출 대응법이다.

- 유심 보호 서비스 활성화: SK텔레콤 이용자는 ‘T 유심보호’ 서비스에 무료로 가입할 수 있다. 휴대폰 설정 또는 T월드에서 즉시 등록 가능하다.

- 불법 기기 변경 모니터링: 자신의 명의로 등록된 휴대폰이나 태블릿 기기가 의심된다면, 통신사 고객센터를 통해 점검 요청해야 한다.

- 금융 서비스 이중 인증 활성화: 카카오페이, 토스, 은행 앱 등 모든 금융 서비스에 이중 인증을 설정한다.

- 비밀번호 주기적 변경: 특히 문자 인증을 활용하는 사이트는 비밀번호를 자주 바꾸고, 동일 비밀번호 사용을 피해야 한다.

- 다크웹 모니터링 알림 설정: 네이버, 구글 등에서 제공하는 보안 경고 알림을 활성화하면 자신의 정보가 유출됐을 때 즉각 알 수 있다.

5. 끝나지 않은 보안 전쟁, 무엇을 기대해야 하나?

개인정보는 이제 ‘데이터 자산’ 그 자체다. 해커는 정보를 팔아 돈을 벌고, 우리는 정보를 지키기 위해 시간과 비용을 들여야 한다. 결국 싸움은 ‘보안 의식’의 문제다.

국가 차원의 대응도 중요하지만, 개인의 대비 없이는 아무런 효과도 없다. 이번 사건을 통해 우리가 얻어야 할 교훈은 명확하다. ‘보안은 선택이 아니라 생존이다.’

SK텔레콤의 후속 대응이 신속하고 투명하게 이뤄지길 기대한다. 그리고 우리는 묻지 않을 수 없다. “다음은 어느 기업의 차례일까?”